CyberSec 4you: Tu escudo en el mundo digital

Descubre cómo garantizar que solo los equipos seguros y autorizados entren a la red.

Aprenderemos:

¿Qué es un NAC?

Un Network Access Control (NAC) es un sistema de seguridad que decide quién y qué puede conectarse a la red, aplicando políticas de forma automática. Su objetivo es evitar accesos no autorizados y bloquear dispositivos inseguros que representen un riesgo.

Entre las soluciones más conocidas están Cisco ISE, Aruba ClearPass, FortiNAC, Forescout o Sophos NAC. Sin embargo, en el mundo open source, la opción más potente y madura es PacketFence.

¿Qué es PacketFence?

PacketFence es una solución open source bajo licencia GPL, ideal para organizaciones que buscan seguridad de nivel empresarial sin pagar licencias propietarias.

Ofrece control total sobre redes cableadas, inalámbricas y VPN, siendo usado en universidades, empresas, PYMEs y entornos con IoT.

Funciones claves

Me he encontrado con un concepto nuevo, el “posture check” (o verificación de postura) es un proceso dentro de las soluciones NAC (Network Access Control) que evalúa el estado de seguridad del dispositivo antes de permitirle acceso completo a la red.

La idea es asegurarse de que el endpoint cumple con las políticas de la organización para minimizar riesgos.

¿Qué evalúa un posture check?

Depende de la política, pero típicamente revisa:

¿Cómo se hace la verificación?

¿Qué pasa si no cumple?

El NAC no lo deja en la VLAN de producción. En lugar de eso:

Modos de Operación de PacketFence:

1. Pre-admission (antes del acceso)

Si el dispositivo no cumple, se coloca en una VLAN de cuarentena y solo puede acceder a recursos limitados (ejemplo: portal de remediación para actualizar antivirus).

2. Post-admission (después del acceso)

El dispositivo entra a la red, pero PacketFence sigue monitoreando su tráfico y puede aislarlo si detecta comportamiento sospechoso.

PacketFence soporta posture checks y los usa como parte de sus políticas de acceso dinámico, ayudando a asegurar que no solo los usuarios sean válidos, sino que también sus equipos estén en condiciones seguras.

Tipos de implementación de NAC – PacketFence:

Inline: El NAC se coloca directamente en el camino del tráfico de red, como si fuera un «puente» obligatorio por donde todo el tráfico debe pasar.

El NAC analiza, decide y puede permitir o bloquear el tráfico en tiempo real.

Ejemplos de uso:

Ventaja: Máximo control y seguridad en tiempo real.

Desventaja: Puede generar cuellos de botella si el hardware del NAC no es potente.

Out-of-band: El NAC no está en el flujo directo del tráfico. En su lugar, se comunica con los switches, APs o firewalls mediante protocolos (RADIUS, SNMP, API).

Esos equipos son los que hacen cumplir las decisiones del NAC (ej: mover un dispositivo a otra VLAN, bloquear su puerto, etc.).

Ejemplos de uso:

Ventaja: Escalable y más eficiente, no satura el NAC.

Desventaja: La reacción no es en “tiempo real absoluto”, depende de la comunicación con los equipos de red.

Estos dos enfoques son muy distintos entre sí, y la elección entre uno u otro (o su combinación) se convierte en un aspecto esencial al momento de diseñar la arquitectura de seguridad de la red.

Beneficios para la organización

Escenarios de uso

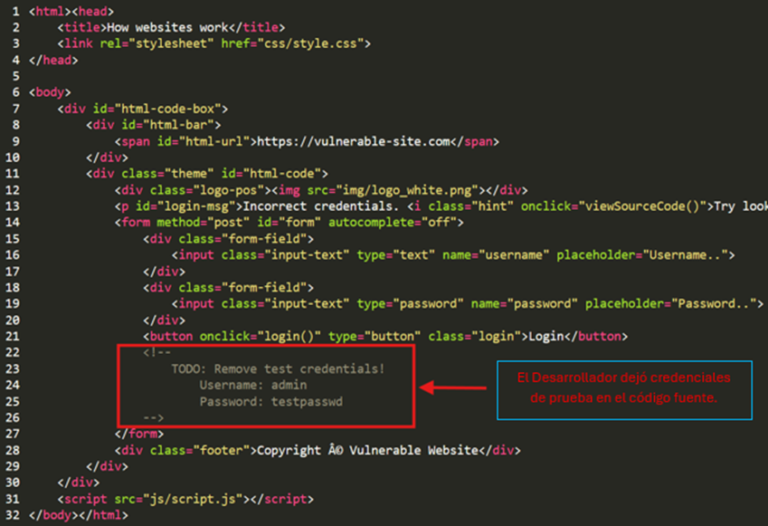

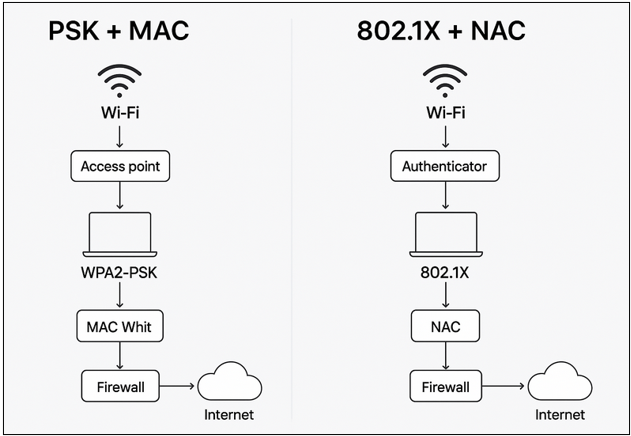

A continuación, veamos dos escenarios de acceso de equipos Wifi, el primero utilizando para la autenticación PSK + MAC del equipo. Y, por otro lado, el escenario recomendado utilizando 802.1X + NAC.

Primer escenario (con MAC + WPA2-PSK + reglas en el firewall)

Conexión WI-FI

El cliente se conecta al Access Point usando WPA2-PSK (clave precompartida). Todos los usuarios usan la misma contraseña Wi-Fi.

Validación por MAC:

El Access Point revisa si la dirección MAC del dispositivo está en la lista blanca autorizada.

Si la MAC está registrada → se permite el acceso. Si no → se bloquea.

Asignación de IP y reglas en el firewall:

El firewall detecta la conexión del dispositivo y, según la MAC, le asigna una dirección IP y una regla o política específica de navegación.

Problema:

Segundo escenario (WPA2-Enterprise + 802.1X + RADIUS + NAC)

Conexión Wi-Fi:

El cliente se conecta al Access Point usando WPA2-Enterprise (802.1X) en lugar de WPA2-PSK.

Autenticación con RADIUS:

NAC (PacketFence):

Antes de dar acceso completo, el NAC puede aplicar posture checks:

Firewall con control por identidad:

El firewall ya no aplica reglas solo por MAC o IP, sino por la identidad del usuario o grupo (ejemplo: marketing, IT, invitados).

Ventajas:

En resumen:

Caso práctico: Implementación de PacketFence en una PYME

Situación inicial

- Empresa de 80 empleados.

- Infraestructura: 1 sede, 3 switches, 1 firewall, 2 Access Points WiFi.

- Problemas:

- Los empleados conectaban celulares personales sin control.

- Había laptops con antivirus desactualizado.

- Invitados pedían acceso a Internet sin trazabilidad.

- No había visibilidad de qué dispositivos estaban conectados en cada momento.

Implementación con PacketFence

- Autenticación con portal cautivo (BYOD e invitados):

- Cuando alguien conecta un smartphone o laptop personal, PacketFence muestra un portal web de acceso.

- Los invitados se registran con un correo y reciben acceso solo a Internet (red aislada).

- Los empleados pueden registrar sus dispositivos BYOD, pero solo obtienen acceso limitado.

- Autenticación corporativa (802.1X con RADIUS):

- Las laptops corporativas usan usuario/contraseña de Active Directory para conectarse al WiFi o red cableada.

- Si las credenciales son válidas, PacketFence autoriza el acceso.

- Posture check:

- Antes de dar acceso completo, PacketFence revisa:

- Antivirus activo y actualizado.

- Sistema operativo con parches.

- Si algo falla → se mueve el equipo a una VLAN de cuarentena que solo permite actualizar.

- Antes de dar acceso completo, PacketFence revisa:

- Segmentación dinámica:

- Empleados administrativos → VLAN interna (con acceso a NAS e impresoras).

- Invitados → VLAN aislada (solo Internet).

- IoT (cámaras de seguridad) → VLAN restringida, sin acceso a sistemas sensibles.

- Visibilidad y registros:

- El administrador puede ver quién está conectado, desde qué dispositivo y a qué hora.

- PacketFence genera alertas si detecta comportamientos sospechosos (ej: escaneo de puertos).

Beneficios logrados

- 🔒 Mayor seguridad: dispositivos no autorizados no entran.

- 👀 Visibilidad total: inventario automático de todos los equipos conectados.

- 📉 Red más estable: menos riesgos de malware en equipos inseguros.

- 🧑💻 Control de invitados y BYOD sin comprometer la red corporativa.

- ⚖️ Cumplimiento normativo: registros de accesos para auditorías.

CONCLUSIÓN:

La PYME ahora tiene una red organizada, donde cada dispositivo entra con permisos específicos, se bloquea el acceso a equipos vulnerables y se garantiza trazabilidad completa.