CyberSec 4you: Tu escudo en el mundo digital

«La privacidad es un derecho humano fundamental. Debemos estar claros en que cualquier cosa que se recopile puede ser utilizada en contra nuestra. Debemos controlar nuestra propia información.» – Tim Cook (CEO de Apple).

En pro de mantener nuestros datos seguros, CyberSec4You te presenta este blog dedicado a la importancia de proteger tus datos personales, organizacionales y gubernamentales en un mundo digital.

Aprenderemos:

Datos Personales:

Dentro de datos personales, un individuo puede mantener datos fuera de línea y en línea.

Datos Organizacionales:

Datos Gubernamentales:

Tomar en cuenta; que el Internet de las Cosas (IoT) y el Big Data están creando una relación cada vez más estrecha, generando un volumen enorme de datos en tiempo real. Sin embargo, esta relación plantea desafíos significativos para la privacidad de los datos. Los dispositivos IoT pueden estar recolectando información sobre nuestras vidas diarias sin nuestra consciencia o consentimiento explícito. Estos dispositivos pueden rastrearnos, escuchar nuestras conversaciones y monitorear nuestros patrones de sueño y actividad física. Esta información puede ser utilizada para crear perfiles detallados sobre individuos y/o grupos, lo que plantea preocupaciones éticas sobre la privacidad y el uso de esta información por parte de organizaciones gubernamentales y privadas

¿Dónde se encuentran nuestros datos?

Datos Personales:

Datos Organizacionales:

Datos Gubernamentales

Conclusión:

Nuestros datos están dispersos en una variedad de entornos, cada uno con sus propios riesgos y medidas de seguridad. Es vital ser consciente de dónde se encuentran nuestros datos para protegerlos y asegurarnos de que estén gestionados adecuadamente. La complejidad de los sistemas modernos significa que la protección de datos es una responsabilidad compartida entre individuos, organizaciones y gobiernos.

¿Quiénes están detrás de nuestros datos?

En un mundo donde la información es poder, nuestros datos personales, organizacionales y gubernamentales son codiciados por una amplia variedad de actores. A continuación, CyberSec4You te presenta un análisis de quiénes son estos actores y qué buscan al acceder a esta información:

Empresas Tecnológicas:

Compañías como Google, Facebook, Amazon, y Apple recopilan y analizan enormes cantidades de datos personales para mejorar sus servicios y aumentar sus ingresos a través de la publicidad dirigida. Estas empresas utilizan algoritmos avanzados para obtener información detallada sobre nuestras preferencias, comportamientos y redes sociales.

Proveedores de Servicios en Línea:

Desde servicios de streaming hasta aplicaciones de fitness, los proveedores de servicios en línea recopilan datos para personalizar la experiencia del usuario, desarrollar nuevos productos y, en muchos casos, monetizar la información a través de ventas a terceros o publicidad.

Empresas de Marketing y Publicidad:

Las agencias de marketing y publicidad utilizan datos personales para crear campañas altamente dirigidas. Al conocer nuestras preferencias, historial de compras y comportamientos en línea, pueden crear anuncios que sean más relevantes para nosotros, aumentando así la efectividad de sus campañas.

Entidades Financieras:

Bancos, compañías de tarjetas de crédito y otras instituciones financieras recopilan datos personales y organizacionales para evaluar riesgos, prevenir fraudes y ofrecer productos financieros personalizados. Estos datos también pueden ser compartidos con agencias de crédito y otros terceros.

Gobiernos y Agencias de Inteligencia:

Los gobiernos recopilan datos personales u otras naciones para una variedad de propósitos, desde la administración pública hasta la seguridad nacional. Agencias de inteligencia, en particular, pueden estar interesadas en datos para la vigilancia, la lucha contra el terrorismo y la protección de la seguridad nacional. En paises autoritarios, administran los datos en contra de sus ciudadanos.

Empresas de Análisis de Datos:

Empresas especializadas en análisis de datos recopilan, procesan y venden información a otras organizaciones que buscan obtener conocimientos profundos sobre sus mercados y clientes. Estas empresas pueden actuar como intermediarios, recopilando datos de diversas fuentes y luego vendiéndolos a terceros.

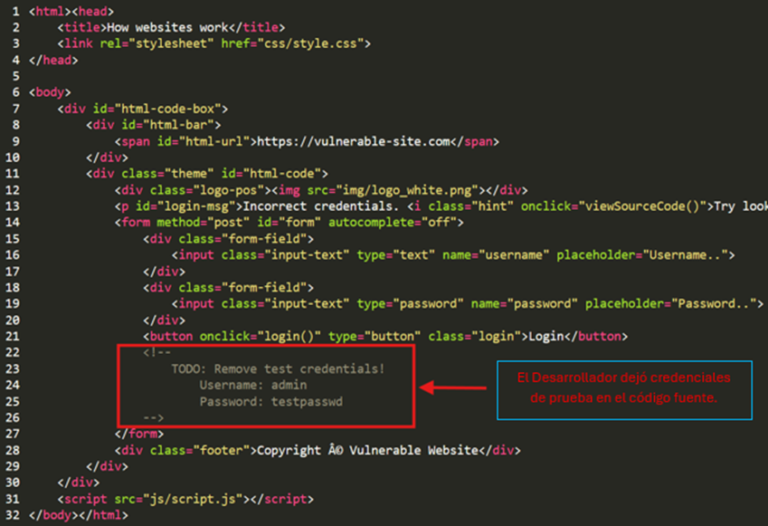

Ciberdelincuentes:

Los ciberdelincuentes buscan acceder a datos personales, organizacionales y gubernamentales para cometer fraudes, robar identidades o extorsionar a las víctimas. Los ataques a bases de datos, ransomware y phishing son algunas de las tácticas que utilizan para obtener esta información.

Competencia Empresarial:

En algunos casos, las empresas pueden recopilar información sobre sus competidores para ganar una ventaja en el mercado. Esto puede incluir datos sobre estrategias comerciales, desarrollos de productos y otros aspectos confidenciales de la competencia.

Organizaciones de Investigación y Académica:

Universidades y centros de investigación pueden recopilar datos personales para estudios científicos, especialmente en áreas como la salud, la sociología y la psicología. Aunque estos datos suelen ser anonimizados, siguen siendo de gran valor para avanzar en la investigación y el conocimiento.

Plataformas de Comercio Electrónico:

Las plataformas de e-commerce recopilan datos sobre las preferencias de compra, historiales de transacciones y comportamientos de los consumidores para optimizar sus ofertas, mejorar la experiencia de usuario y aumentar las ventas.

Conclusión:

Los datos personales, organizacionales y gubernamentales son activos valiosos en el ecosistema digital actual. Detrás de ellos están una variedad de actores con diferentes motivaciones, desde mejorar servicios y personalizar experiencias hasta cometer actos ilícitos. Comprender quiénes están detrás de nuestros datos y por qué los buscan es esencial para proteger nuestra información y garantizar que se maneje de manera ética y segura. La conciencia sobre estos actores y sus intenciones es un paso crucial para proteger nuestra privacidad en un mundo cada vez más conectado.

Casos reales de violaciones de datos personales, organizacionales y gubernamentales.

Violación a Datos Personales:

Hackeo y Filtración de Datos de Jeff Bezos: En 2018, el teléfono personal del multimillonario fundador de Amazon, Jeff Bezos fue presuntamente hackeado, lo que resultó en la filtración de mensajes de texto y fotos privadas que fueron publicadas por un tabloide. Según informes, el hackeo fue supuestamente iniciado a través de un mensaje de WhatsApp que Bezos recibió de una cuenta vinculada al príncipe heredero de Arabia Saudita, Mohammed bin Salman. Esta violación de datos expuso detalles íntimos de la vida personal de Bezos y tuvo repercusiones tanto a nivel personal como profesional.

Violación de Datos Organizacionales:

Ataque de Ransomware a Colonial Pipeline (2021): Colonial Pipeline, una de las principales empresas de oleoductos en los EE. UU., fue víctima de un ataque de ransomware en 2021 que afectó a sus sistemas de TI críticos y forzó el cierre de su operación durante varios días. Los atacantes robaron datos sensibles de la organización y exigieron un rescate para liberar los sistemas. Este ataque causó interrupciones significativas en el suministro de combustible en la costa este de los EE. UU., lo que llevó a un aumento de los precios del combustible y pánico en el mercado.

Violación de Datos Gubernamentales:

Departamento de Energía de EE.UU.: En 2023, el Departamento de Energía sufrió un incidente significativo relacionado con la explotación de la vulnerabilidad en el software MOVEit. Esto resultó en la exposición de datos personales y de salud de aproximadamente 34,000 antiguos empleados del departamento, muchos de los cuales habían estado expuestos a sustancias peligrosas. Esta violación incluyó nombres, fechas de nacimiento, números de seguridad social (SSN) parciales o completos, detalles de pasaportes y nacionalidades.

Consecuencias de una violación de datos personales, organizacionales y gubernamentales.

La violación de datos puede tener repercusiones graves y de amplio alcance, afectando no solo a los individuos y organizaciones involucradas, sino también a la sociedad en general. A continuación, se detallan las principales consecuencias de una violación de datos en tres áreas clave:

Consecuencia de una Violación de Datos Personales:

Robo de Identidad: Los datos personales robados, como números de seguridad social, direcciones, y datos bancarios, pueden ser utilizados por delincuentes para cometer fraudes, abrir cuentas de crédito a nombre de la víctima o realizar compras ilegales.

Pérdida Financiera: Las víctimas de una violación de datos pueden sufrir pérdidas económicas directas, como cargos no autorizados en tarjetas de crédito, y costes indirectos relacionados con la recuperación de su identidad y la corrección de registros crediticios.

Vulnerabilidad a la Privacidad: La exposición de datos personales puede llevar a una pérdida de privacidad, donde la víctima se siente constantemente vigilada o expuesta, lo que puede generar estrés y ansiedad.

Daño a la Reputación: Una violación de datos puede exponer información sensible o embarazosa, afectando la reputación personal y profesional de la víctima. Esto puede tener consecuencias en su vida social, carrera y relaciones personales.

Riegos Físicos: En casos extremos, la violación de datos personales puede poner en riesgo la seguridad física de la víctima, especialmente si la información filtrada incluye direcciones o detalles de ubicación.

Consecuencia de una Violación de Datos Organizacionales:

Pérdida de Confianza de los Clientes: Cuando una empresa sufre una violación de datos, los clientes pueden perder la confianza en su capacidad para proteger su información. Esto puede resultar en la pérdida de clientes, disminución de ingresos y daño a la marca.

Impacto Financiero: Las organizaciones pueden enfrentar multas regulatorias, costos legales, y gastos relacionados con la notificación a las víctimas, la investigación del incidente y la implementación de nuevas medidas de seguridad. Además, los ataques pueden interrumpir las operaciones, generando pérdidas adicionales.

Robo de Propiedad Intelectual: Los datos robados pueden incluir secretos comerciales, patentes y otra propiedad intelectual, lo que puede ser explotado por competidores o vendidos en el mercado negro, dañando la ventaja competitiva de la empresa.

Demandas Legales: Las organizaciones pueden enfrentarse a demandas colectivas por parte de clientes o socios cuyos datos fueron comprometidos, lo que puede generar largos y costosos litigios.

Reputación Dañada: La exposición mediática de una violación de datos puede dañar gravemente la reputación de una empresa, lo que puede tener efectos duraderos en la confianza del mercado y las relaciones comerciales.

Consecuencia de una Violación de Datos Gubernamentales:

Riesgos para la Seguridad Nacional: La violación de datos gubernamentales, especialmente aquellos relacionados con la defensa y la inteligencia, puede comprometer la seguridad nacional. Información clasificada puede ser utilizada por adversarios para realizar ciberataques, espionaje o sabotaje.

Pérdida de Confianza Pública: Cuando los datos gubernamentales se ven comprometidos, la confianza de los ciudadanos en la capacidad del gobierno para proteger su información y garantizar su seguridad puede disminuir significativamente, lo que puede llevar a una deslegitimación de las instituciones.

Interrupción de Servicios Públicos: Una violación de datos puede interrumpir servicios críticos, como la salud pública, la administración fiscal o la seguridad social, lo que afecta a millones de ciudadanos y puede causar caos y disfunción en la administración pública.

Exposición de Información Sensible: Datos gubernamentales pueden incluir información sensible sobre ciudadanos, empleados gubernamentales, y operaciones estratégicas. Su exposición puede poner en riesgo la vida de personas involucradas y comprometer operaciones gubernamentales críticas.

Repercusiones Diplomáticas: Si los datos filtrados incluyen información diplomática o tratados confidenciales, las relaciones internacionales pueden verse afectadas, llevando a tensiones diplomáticas, sanciones o incluso conflictos entre naciones.

Conclusión:

Las violaciones de datos pueden tener consecuencias devastadoras en múltiples niveles. Desde el robo de identidad individual hasta riesgos para la seguridad nacional, las repercusiones son profundas y duraderas. La protección de los datos debe ser una prioridad para todos: individuos, organizaciones y gobiernos, ya que las consecuencias de una brecha pueden afectar a todos en la sociedad.

Guía general para mantener los datos personales, organizacionales y gubernamentales seguros y privados en un mundo digital.

Mantener Seguro y Privados los Datos Personales:

Utiliza Contraseñas Fuertes y la Autenticación de Dos Factores (2FA):

Mantén tu Software Actualizado:

Evita el Uso de Redes Wi-Fi Públicas

Revisa y Limita los Permisos de Aplicaciones:

Mantén Privadas tus Redes Sociales:

Mantener Seguro y Privados los Datos Organizacionales y Gubernamentales:

Cumple con Normativas y Regulaciones: Implementar Políticas de Seguridad de la Información:

Capacitar al Personal en Ciberseguridad:

Utilizar Soluciones de Seguridad Empresarial:

Realizar Copias de Seguridad Regularmente:

Controla el Acceso a los Datos:

Protege las Infraestructuras Críticas:

Establece Protocolos de Respuesta a Incidentes:

Audita y Monitorea de Forma Continuas:

Fomenta la Colaboración entre Agencias:

Conclusión:

Mantener seguros y privados los datos personales, organizacionales y gubernamentales requiere un enfoque proactivo y multidimensional. La adopción de buenas prácticas, junto con el uso de tecnologías adecuadas y la capacitación continua, son clave para proteger la información en un entorno digital cada vez más complejo. La seguridad de los datos es una responsabilidad compartida que involucra a individuos, organizaciones y gobiernos.

Recuerda, la ciberseguridad es responsabilidad de todos. ¡Toma el control y protege tu mundo digital!

En CyberSec 4You, estamos aquí para compartir consejos de ciberseguridad. Si tienes alguna pregunta o necesitas más información, no dudes en contactarnos.

¡Juntos podemos crear un mundo digital más seguro!